微软官方发布了2023年7月的安全更新。本月更新公布了132个漏洞,包含37个远程执行代码漏洞、33个特权提升漏洞、22个拒绝服务漏洞、19个信息泄露漏洞、13个安全功能绕过漏洞、7个身份假冒漏洞、1个深度防御漏洞,其中9个漏洞级别为“Critical”(高危),122个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

Windows Certificates

Windows EFI Partition

Windows Netlogon

Windows Admin Center

Windows Cluster Server

Windows Layer 2 Tunneling Protocol

Windows ODBC Driver

Windows Update Orchestrator Service

Windows OLE

Windows SmartScreen

Microsoft Power Apps

Windows Installer

Windows Volume Shadow Copy

Windows Active Template Library

Windows Failover Cluster

.NET and Visual Studio

Microsoft Graphics Component

Microsoft Office Access

Windows Partition Management Driver

Windows Cloud Files Mini Filter Driver

Windows Defender

Microsoft Office Excel

Windows Network Load Balancing

Microsoft Office SharePoint

ASP.NET and .NET

Windows Cryptographic Services

Windows PGM

Windows HTTP.sys

Windows Common Log File System Driver

Windows Message Queuing

Microsoft Office Outlook

Windows VOLSNAP.SYS

Windows Layer-2 Bridge Network Driver

Windows Server Update Service

Windows Remote Procedure Call

Windows Deployment Services

Windows Online Certificate Status Protocol (OCSP) SnapIn

Microsoft Printer Drivers

Windows Print Spooler Components

Windows CDP User Components

Windows Transaction Manager

Windows Authentication Methods

Windows SPNEGO Extended Negotiation

Windows Local Security Authority (LSA)

Microsoft Media-Wiki Extensions

Microsoft Dynamics

Windows MSHTML Platform

Windows Win32K

Windows Peer Name Resolution Protocol

Windows CryptoAPI

Windows CNG Key Isolation Service

Windows Media

Windows Image Acquisition

Windows Geolocation Service

Role: DNS Server

Windows App Store

Windows Active Directory Certificate Services

Windows Remote Desktop

Windows Connected User Experiences and Telemetry

Windows Clip Service

Windows Kernel

Windows NT OS Kernel

Windows Routing and Remote Access Service (RRAS)

Mono Authenticode

Paint 3D

Visual Studio Code

Service Fabric

Azure Active Directory

Microsoft Windows Codecs Library

Windows Error Reporting

Microsoft Office

以下漏洞需特别注意

Windows SmartScreen安全功能绕过漏洞/Microsoft Outlook安全功能绕过漏洞

CVE-2023-32049/CVE-2023-35311

严重级别:严重 CVSS:8.8

被利用级别:检测到利用

漏洞均已经检测到在野利用,且漏洞需要用户交互。攻击者需要诱导用户点击特制的URL从而绕过目标计算机上的某些安全设置来利用此漏洞。

Office 和 Windows HTML 远程代码执行漏洞

CVE-2023-36884

严重级别:严重 CVSS:8.3

被利用级别:检测到利用

该漏洞已经检测到在野利用,且需要用户交互。攻击者需要诱导用户打开特制的Microsoft Office文档,成功利用此漏洞的攻击者可以在目标计算机上远程执行任意代码。当前微软尚未针对此漏洞发布任何修补程序。火绒工程师提醒您可以通过微软官方提供的缓解措施来保护系统免受此漏洞影响。

https://msrc.microsoft.com/update-guide/zh-cn/vulnerability/CVE-2023-36884

Windows MSHTML 平台权限提升漏洞

CVE-2023-32046

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,且影响所有受支持的Windows系统。该漏洞需要用户交互,当用户打开例如包含攻击者特制文件的电子邮件或网站时可触发此漏洞。成功利用此漏洞的攻击者可提升受攻击系统账户的权限至SYSTEM权限执行任意代码。

Windows 错误报告服务特权提升漏洞

CVE-2023-36874

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用。攻击者必须具有对目标计算机的本地访问权限和某些基本用户权限。成功利用此漏洞的攻击者可提升受攻击系统账户的权限至SYSTEM权限执行任意代码。

Windows 路由和远程访问服务 (RRAS) 远程代码执行漏洞

CVE-2023-35365/CVE-2023-35366/CVE-2023-35367

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有已安装和配置路由和远程访问服务 (RRAS) 角色的 Windows服务器上易受此漏洞影响。攻击者需要将特制数据包发送到配置有正在运行的路由和远程访问服务的服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

Microsoft 消息队列远程代码执行漏洞

CVE-2023-32057

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

攻击者需要将特制的恶意MSMQ数据包发送到MSMQ服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

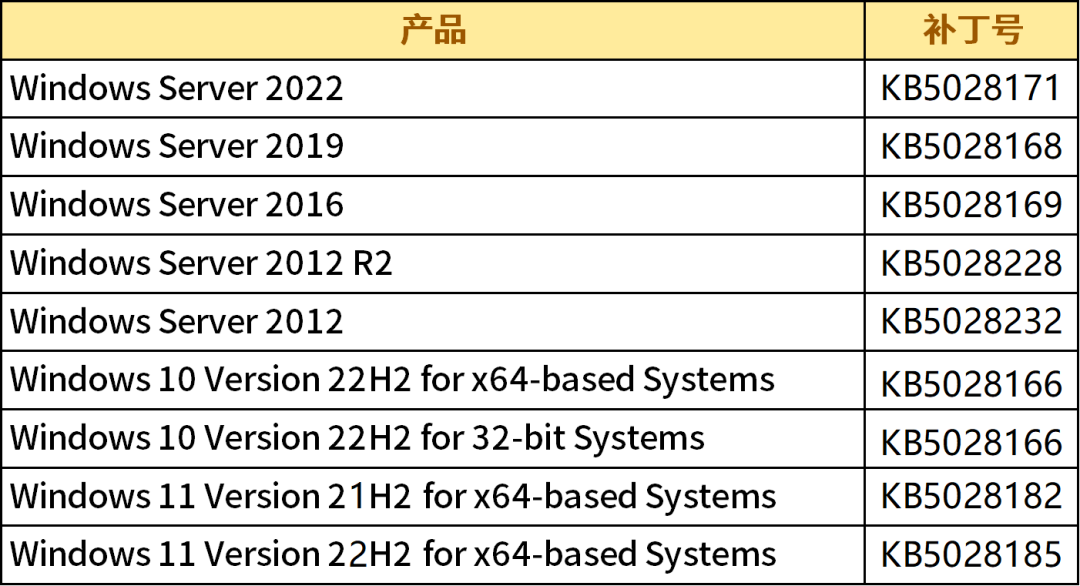

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。![]()

来源:火绒安全